监测发现,微软操作系统存在 Windows TCP/IP远程执行代码漏洞(CVE-2024-38063)。

综上,现要求各部门工作人员于今日(8月16日17:00)对本人计算机进行自查并反馈自查结果。

自查方法:

1. 点击链接下载自查工具

https://qr.dingtalk.com/page/yunpan?route=previewDentry&spaceId=8097201864&fileId=149869966383&type=file

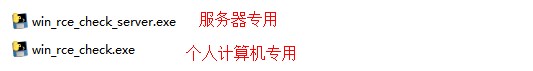

2. 选择相应的检查工具并双击运行

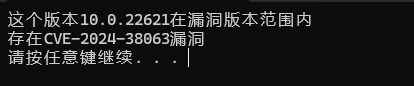

3. 如出现下图提示则说明计算机存在该漏洞

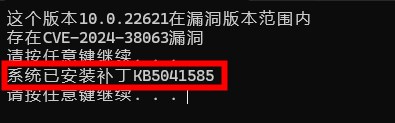

4. 如出现下图提示则说明计算机已安装补丁程序,否则则说明尚未安装该补丁程序,请尽快安装

5. 访问以下链接或使用DICP专属App扫描下方二维码反馈自查结果

自查反馈表单链接:https://live.dicp.ac.cn/dicp/redirect/oa/20240816.html

联 系 人:何熠辉

联系电话:84379142